Всі статті - Сторінка 291

Налагодження та використання Discord

Всі нові західні програми не відразу доходять до російського споживача, хоча доступ до них у нього необмежений. Так відбувається і з новою прогресивною "дзвонилка" і месенджером за сумісництвом. Сьогодні, як...

Читати даліНалагодження та використання CCleaner

CCleaner - це ефективна програма, яка зможе повністю забезпечити вашу безпеку. За допомогою повноцінного видалення історії браузера, cookie, тимчасових файлів, що створюються під час сеансу, а також звільнення пам'яті на...

Читати даліНалаштування Huawei EC 5321u-1/2. Wi-Fi роутер від Інтертелеком

Як би ми не лаяли оператора Інтертелеком за низьку швидкість і нестабільну роботу підключення (див. Статтю пропадає інтернет Інтертелеком. Що робити?), У нього найбільше покриття 3G в Україні. І в...

Читати даліНалаштування Hamachi для мережевих ігор

Як же круто грати з друзями по мережі, проходити разом захоплюючі місії або змагатися за першість в битвах, але часом через параметрів під'єднання до Інтернету, користувачі не можуть правильно налаштувати...

Читати даліНалаштування гостьовий Wi-Fi мережі на роутері Tp-Link

У цій статті я покажу як налаштувати гостьову Wi-Fi мережу на роутерах Tp-Link. Але не всі роутери Tp-Link мають таку можливість. Наскільки я зрозумів, гостьова мережа є тільки на пристроях...

Читати даліВстановлення можливості перевірки орфографії і граматики

Стилістичне оформлення тексту і грамотність є запорукою залучення клієнтів, якщо ви працюєте в сфері написання статей, ведення блогів або реклами. Неправильне, а часом і відверто грубе написання і застосування слів...

Читати даліНалаштування FTP-сервера на роутері TP-LINK

Якщо на вашому роутере TP-LINK є USB-роз'єм, то швидше за все на ньому можна запустити FTP-сервер для доступу до файлів з локальної мережі, або з інтернету. Є введу доступ до...

Читати даліНалаштування FTP сервера на роутері ASUS. Доступ до флешці через роутер

Є вже багато моделей роутерів ASUS з USB роз'ємами. У мене роутер ASUS RT-N18U, так на ньому є два USB (один з яких USB 3.0). Основне призначення, це підключення 3G...

Читати даліНалаштування формату паперу в Word

Постійний розвиток сучасних технологій дозволяє користувачам проводити електронний документообіг, що, природно, зводить до мінімуму використання принтерів і друку в цілому. Однак це не виключає друкований варіант документів, який до цих...

Читати даліНалаштування файрвола на Ubuntu

В незалежності від операційної системи файрвол - необхідний інструмент для захисту персонального комп'ютера від несанкціонованих повідомлень з хостами або мережами. У вступі лише позначимо проблему, а "чому, навіщо і як"...

Читати даліКращі статті

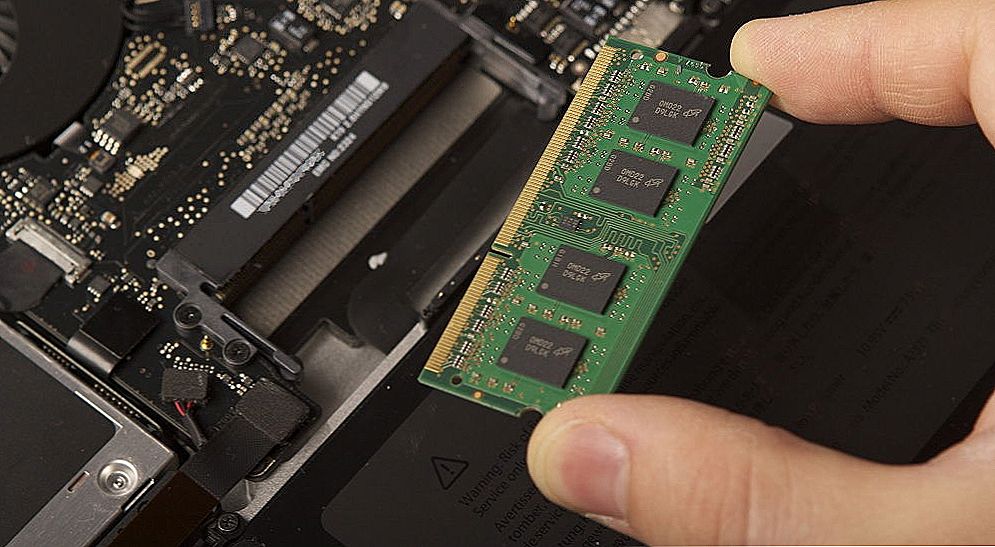

Збільшення оперативної пам'яті на комп'ютері

Операційні системи

Збільшення кешу браузера

програми

Збільшення файлу підкачки в Windows

Операційні системи

Ремонт і настройка комп'ютерів своїми руками!