Інтернет подібний морю. З пересилаються даними, як з судном під час подорожі, може трапитися що завгодно: вони можуть пошкодитися, затонути в потоці інформації або стати здобиччю "піратів". Захистити особливо цінні дані від крадіжки і втрати допомагають віртуальні приватні мережі (VPN, ВПН) - системи закритих каналів (тунелів), які будуються всередині іншої, більш великої мережі. Одним з видів ВПН є OpenVPN.

Хочете навчитися створювати віртуальні приватні мережі швидко і легко? Поговоримо про переваги протоколу OpenVPN, а також про налаштування серверної і клієнтської частини належного йому ПО під Windows і Ubuntu.

SSD, Smart TV приставки, ігрові відеокарти, процесори для ПК, МФУ, антивіруси, роутери, підсилювачі Wi-Fi, смартфони до 10000 рублів

Область застосування та переваги OpenVPN

Область застосування

- Створення захищених корпоративних мереж. Відстань між вузлами таких мереж не має значення.

- Захист інформації у відкритих громадських мережах.

- Підключення до Інтернету декількох хостів через загальний шлюз.

- Доступ до заборонених веб-ресурсів.

переваги

- Все безкоштовно. Більшість з нас не відмовиться від безкоштовного Wi-Fi в кафе або в парку, але трафік, що передається по такому з'єднанню, ніяк не захищений від перехоплення.Безкоштовне ПЗ OpenVPN направить його в закритий тунель, тому ваші логіни, паролі та інша секретна інформація точно не витече в чужі руки.

- Щоб зробити свою мережу захищеною, не потрібно купувати додаткове обладнання.

- Весь переданий трафік стискається, що забезпечує високу швидкість зв'язку (вище, ніж при використанні IPSec).

- Гнучкі настройки ПО дозволяють конфігурувати VPN будь-якої складності.

- Використання декількох надійних алгоритмів шифрування забезпечує дуже високий ступінь захисту даних.

- Не потрібно перенастроювання або відключення файерволов (мережевих екранів) і NAT (технології перетворення ІП-адрес в мережах TCP / IP).

- Протокол підтримують всі основні операційні системи.

- Для установки і налаштування програмного забезпечення не потрібні глибокі знання мережевих технологій, і навіть у неспеціаліста це займає лічені хвилини.

Налаштування OpenVPN під Windows

Установка і настройка серверної частини

Оскільки більшість з нас користується ОС Windows, знайомство з OpenVPN-технологією почнемо з неї. Отже, скачайте з офіційного сайту відповідний дистрибутив і запустіть інсталяцію.

У списку "Select components to install"(Виберіть компоненти для установки) відзначте все.

Погодьтеся на установку драйвера віртуального мережевого адаптера TAP Windows Adapter V9.

Встановили? Тепер займемося створенням ключів і сертифікатів VPN.

- Заходимо в каталог% ProgramFiles% / OpenVPN / easy-rsa і запускаємо пакетний файл init-config.bat - він скопіює в цю ж папку файл vars.bat.sample у вигляді vars.bat. Надалі пакет команд vars.bat задаватиме змінні для генерації сертифікатів.

- після створення vars.bat відкриваємо його за допомогою блокнота і прописуємо в виділених рядках (після "=") будь-які дані. Зберігаємо зміни.

- Далі запускаємо від адміністратора командний рядок і виконуємо інструкцію переходу в / easy-rsa (cd%ProgramFiles% /OpenVPN /easy-rsa). Після цього послідовно запускаємо vars.bat і clean-all.bat (Завантажуємо змінні і видаляємо раніше створені ключі).

- Виконуємо пакет команд build-ca.bat - цим ми створимо новий основний сертифікат в каталозі% ProgramFiles% / OpenVPN / easy-rsa / keys. Заповнювати дані про ім'я організації та інше, що обведено на скріншоті рамкою, не обов'язково - достатньо просто натискати Enter.

- запускаємо build-dh.bat - цим ми створюємо ключ Діффі-Хельмана. В папці / keys з'явиться файл dh1024.pem.

- На черзі - ключ сервера: виконуємо інструкцію build-key-server myVPN ( "MyVPN" - це ім'я сервера, можете вказати будь-яке інше). Блок питань, що починається з "Country Name", пропускаємо, натискаючи Enter. На два останніх питання - "Sign the certificate?" і наступний, відповідаємо "Y".

- Далі нам потрібно отримати ключ клієнта: виконуємо build-key user1 (User1 - ім'я клієнта, можете замінити на інше). Якщо клієнтських комп'ютерів кілька, повторюємо операцію для кожного, не забувши змінити ім'я. Обведений рамкою блок, як і раніше, пропускаємо.

- Далі копіюємо з папки/easy-rsa /keys в /OpenVPN /config наступні файли: dh1024.pem, ca.crt myvpn.crt, myvpn.key, user1.key, user1.crt. Останні чотири можуть називатися у вас по-іншому. Чому, думаю, зрозуміло.

- Слідом в цій же папці створюємо файл конфігурації сервера. Копіюємо наведені нижче директиви в блокнот і, якщо потрібно, міняємо їх параметри на свої. Зберігаємо документ з розширенням.ovpn і ім'ям "Server".

# Інтерфейс (L3-тунель)

dev tun

# Протокол роботи VPN

proto udp

# Використовуваний порт (можна вказати будь-який вільний)

port тисяча двісті тридцять чотири

# Список сертифікатів і ключів (зверніть увагу на імена)

ca ca.crt

cert myvpn.crt

key myvpn.key

dh dh1024.pem

# Тип шифрування даних

cipher AES-256-CBC

# Виділяємо діапазон ІП-адрес

server 10.10.10.0 255.255.255.0

# Рівень налагоджувальної інформації

verb 3

# Використовуємо стиснення

comp-lzo

persist-key

persist-tun

mssfix

# Задаємо максимальне число повторюваних подій

mute 25

# Кількість одночасно підключених клієнтів (5)

max-clients 5

# Час життя клієнтської сесії

keepalive 10 120

# Видимість клієнтами один одного (дозволена)

client-to-client

# Виділяємо кожному користувачеві 1 адреса

topology subnet

# Встановлюємо затримку перед додаванням маршруту

route-delay

# Вказуємо, якщо хочемо роздавати Інтернет. Адреси DNS пишемо ті, які прописані в налаштуваннях інтернет-підключення.

push "redirect-gateway def1"

push "dhcp-option DNS x.x.x.x"

push "dhcp-option DNS x.x.x.x"

Дивіться також:

- Як захистити з'єднання при підключенні через громадські Wi-Fi мережі? Налаштовуємо VPN від HideME.ru

- Скидання параметрів мережі в Windows 10

- Windows 7: як перенести файли і настройки на новий комп'ютер?

- Як домогтися повної конфіденційності в Інтернеті

- Як виправити помилку "Ваше підключення не захищене" в Google Chrome і яндекс.браузер

Додатково про директиви серверного конфіга читайте тут.

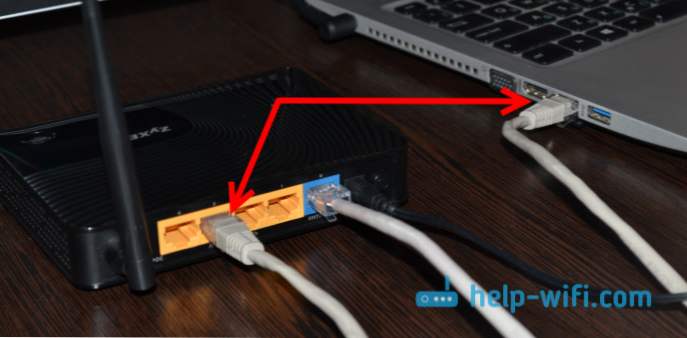

Далі для роздачі інтернету заходимо в каталог здійснювати підключення до мережі, відкриваємо властивості інтерфейсу, що дивиться в глобальну мережу, переходимо на вкладку "доступ", Ставимо мітку навпроти"Дозволити іншим користувачам використовувати це підключення ... "І вибираємо зі списку мережу віртуального адаптера TAP-Windows adapter V9 - в моєму приймете це Ethernet 3.

- Створюємо файл конфігурації клієнта. Копіюємо наступний текст в блокнот і зберігаємо документ з розширенням .ovpn під ім'ям "Client".

client

dev tun

proto udp

# IP або доменне ім'я VPN-сервера і порт підключення.

remote x.x.x.x 1234

ca ca.crt

cert user1.crt

key user1.key

cipher AES-256-CBC

comp-lzo

persist-key

persist-tun

verb 3

Інші директиви клієнтського конфіга дивіться тут.

Налаштування клієнтської частини

Встановлюємо додаток на клієнтський комп'ютер.Далі заходимо на серверний, відкриваємо каталог% ProgramFiles% / OpenVPN / config і копіюємо звідти файли ca.crt, Client.ovpn, user1.crt, user1.key в мережеву папку або на флешку. Переносимо їх в аналогічну папку клієнтської машини.

підключення

Щоб запустити сервер, клікніть по ярлику "OpenVPN GUI" на робочому столі. В треї з'явиться іконка сірого кольору. Клацніть по ній правою кнопкою мишки, виберіть у меню команди "Server"І"підключитися".

При вдалому підключенні іконка змінить колір на зелений. При невдалому - клікніть в меню "Подивитися журнал": У ньому буде вказана помилка.

Підключення клієнта виконується таким же способом, тільки замість "Server"Вибираємо в меню"Client".

Налаштування OpenVPN під Ubuntu

Починаємо з того, що, як і на Windows, встановлюємо пакет OpenVPN на серверну і клієнтські машини. Директива установки консольної версії ПЗ через термінал наступна: sudo apt-get install openvpn. При бажанні можете встановити графічні версії пакетів з центру додатків Ubuntu.

Однак найважливіший компонент - модуль easy-rsa, призначений для генерації сертифікатів і ключів, в Linux-дистрибутив не входить. Його доведеться встановити окремо, виконавши команду: sudo apt-get install easy-rsa.

Налаштування серверної частини

- Після інсталяції програми та додаткового модуля створюємо каталог "easy-rsa"В папці / etc / openvpn: sudo mkdir / etc / openvpn / easy-rsa. Копіюємо в нього вміст з місця установки: cp -r / usr / share / easy-rsa / etc / openvpn / easy-rsa.

- Слідом переходимо в новий каталог: cd / etc / openvpn / easy-rsa / і приступаємо до створення сертифікатів і ключів.

- Відкриваємо за допомогою консольного редактора nano файл змінних vars (аналог vars.bat в Windows) і імпортуємо в нього ті ж дані, що і в vars.bat, зі зміненими значеннями:

KEY_COUNTRY = RU

KEY_PROVINCE = CA

KEY_CITY = SanFrancisco

KEY_ORG = OpenVPN

[email protected]

KEY_CN = changeme

KEY_NAME = changeme

KEY_OU = changeme

PKCS11_MODULE_PATH = changeme

PKCS11_PIN = 1234

- Копіюємо криптографічний пакет openssl: cp openssl-1.0.0.cnf openssl.cnf.

- Завантажуємо змінні з vars: source ./vars.

- Видаляємо раніше створені дані: ./clean-all.

- Створюємо новий основний сертифікат: ./build-ca. Блок питань в рамці пропускаємо.

- Слідом - ключ Діффі-Хельмана: ./build-dh.

- За ним - сертифікат сервера:./build-key-server myVPN (MyVPN, як ви пам'ятаєте, - це ім'я, у вас воно може бути іншим). Виділений блок пропускаємо (на скріншоті він скорочений), на 2 останніх питання відповідаємо "Y".

- Останнім створюємо сертифікат клієнта: ./build-key user1 (Замість "user1" можете придумати іншу назву). При цьому знову пропускаємо виділений на скрині блок і на два останніх питання відповідаємо "Y".

Всі створені ключі та сертифікати зберігаються в підкаталозі /etc /openvpn /easy-rsa /keys. Переміщаємо їх в папку / openvpn: cp -r / etc / openvpn / easy-rsa / keys / etc / openvpn.

На завершальному етапі створюємо файл конфігурації сервера в папці / etc / openvpn: nano /etc /openvpn /server.conf і заповнюємо його так само, як заповнювали аналогічний документ на Windows. Єдина відмінність - інші шляхи:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/myvpn.crt

key /etc/openvpn/keys/myvpn.key

Нарешті, створюємо каталог для конфігурації клієнтських машин: mkdir / etc / openvpn / ccd, і запускаємо сервер: service openvpn start.

Якщо сервер не стартує, ймовірно, в конфігурації допущена помилка. Відомості про проблему можна подивитися в документі /var/log/openvpn.log за допомогою команди tail -f /var/log/openvpn.log.

Налаштування клієнтської частини

Після установки програми на клієнтську машину переносимо на неї згенеровані на сервері ключ і сертифікати і створюємо конфиг.

Ключ і сертифікати - ca.crt, user1.crt і user1.key, Знаходяться в папці / etc / openvpn / keys. Копіюємо їх на флешку і вставляємо в однойменну папку на комп'ютері клієнта.

Файл конфігурації створюємо за допомогою nano: nano /etc/openvpn/client.conf, і заповнюємо за зразком Windows. Не забудьте прописати в ньому правильні шляхи:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

key /etc/openvpn/keys/user1.key

Все готово. Щоб з'єднатися з сервером використовуємо ту ж команду: service openvpn start.

***

Автор ще рекомендує:- Як налаштувати безкоштовні канали на Smart TV

- Очищення пам'яті на Android: перевірені способи

- Калібрування акумулятора ноутбука

- Що таке UEFI і чим він кращий BIOS?

- Як робити бекапи Windows 10 на автоматі і навіщо це потрібно?

- Як прискорити завантаження Windows 10

- Якщо гальмує відео при перегляді онлайн

Інструкція вийшла довгою, але насправді виконання цих дій займає 5-10 хвилин. Більш детальна інформація про роботу з OpenVPN знаходиться в розділі "документація"Офіційного сайту програми. Пробуйте, і все у вас вийде!