"Вибачте що потурбували, але ... ваші файли зашифровані. Щоб отримати ключ для розшифровки, терміново переведіть енну суму грошей на гаманець ... Інакше ваші дані будуть знищені безповоротно. У вас 3 години, час пішло". І це не жарт. Вірус-шифрувальник - загроза більш ніж реальна.

Сьогодні поговоримо, що представляють собою поширилися в останні роки шкідливі програми-шифрувальники, що робити в разі зараження, як вилікувати комп'ютер і чи можливо це взагалі, а також як від них захиститися.

SSD, Smart TV приставки, ігрові відеокарти, процесори для ПК, МФУ, антивіруси, роутери, підсилювачі Wi-Fi, смартфони до 10000 рублів

зміст

- Шифруємо все!

- Шляхи розповсюдження вірусів-шифраторів

- Як поводиться шифрувальник на зараженому комп'ютері

- Як вилікувати комп'ютер від шифрувальника

- Правильний порядок дій при початку шифрування

- Що робити, якщо файли вже зашифровані

- Якщо файли не розшифровуються

- Як захиститися від шкідників такого типу

Шифруємо все!

Вірус-шифрувальник (шифратор, криптор) - особливий різновид шкідливих програм-здирників, чия діяльність полягає в шифруванні файлів користувача і наступному вимозі викупити засіброзшифровки. Суми викупу починаються десь від $ 200 і досягають десятків і сотень тисяч зелених папірців.

Кілька років тому атакам зловредів цього класу піддавалися тільки комп'ютери на базі Windows. Сьогодні їх ареал розширився до, здавалося б, добре захищених Linux, Mac і Андроїд. Крім того, постійно зростає видове різноманіття шифраторів - одна за одною з'являються новинки, яким є чим здивувати світ. Так, гучна пандемія WannaCry виникла завдяки "схрещування" класичного трояна-шифрувальника і мережного хробака (шкідливої програми, яка поширюється по мережах без активної участі користувачів).

Після WannaCry з'явилися не менш витончені Petya і Bad Rabbit. І оскільки "шифрувальний бізнес" приносить власникам непоганий дохід, можна бути впевненими, що вони не останні.

Все більше шифрувальників, особливо що побачили світ в останні 3-5 років, використовують стійкі криптографічні алгоритми, які неможливо зламати ні перебором ключів, ні іншими існуючими засобами. Єдина можливість відновити дані - скористатися оригінальним ключем, який пропонують купити зловмисники.Однак навіть перерахування їм необхідної суми не гарантує отримання ключа. Злочинці не поспішають розкривати свої секрети і втрачати потенційний прибуток. Та й який їм сенс виконувати обіцянки, якщо гроші вже у них?

Шляхи розповсюдження вірусів-шифраторів

Основний шлях попадання шкідливий на комп'ютери приватних користувачів і організацій - електронна пошта, точніше, прикладені до листів файли і посилання.

Приклад такого листа, призначений для "корпоративних клієнтів":

Клікнути по посиланню або запустити троянський файл спонукає зміст листа. Зловмисники часто використовують такі сюжети:

- "Терміново погасіть борг по кредиту".

- "Позовна заява подана до суду".

- "Сплатіть штраф / внесок / податок".

- "Донарахування комунального платежу".

- "Ой, це ти на фотографії?"

- "Олена попросила терміново передати це тобі" і т. Д.

Погодьтеся, тільки знає користувач поставиться до такого листа з настороженістю. Більшість, не замислюючись, відкриє вкладення і запустить шкідливу програму своїми руками. До речі, незважаючи на крики антивіруса.

Також для поширення шифрувальників активно використовуються:

- Соціальні мережі (розсилка з акаунтів знайомих і незнайомих людей).

- Шкідливі і заражені веб-ресурси.

- Банерна реклама.

- Розсилка через месенджери зі зламаних акаунтів.

- Сайти-виразника і розповсюджувачі кейгенов і кряков.

- Сайти для дорослих.

- Магазини додатків і контенту.

Провідниками вірусів-шифраторів нерідко бувають інші шкідливі програми, зокрема, демонстратори реклами і трояни-бекдори. Останні, використовуючи вразливості в системі і ПО, допомагають злочинцеві отримати віддалений доступ до зараженого пристрою. Запуск шифрувальника в таких випадках не завжди збігається за часом з потенційно небезпечними діями користувача. Поки бекдор залишається в системі, зловмисник може проникнути на пристрій в будь-який момент і запустити шифрування.

Для зараження комп'ютерів організацій (адже у них можна віджати більше, ніж у домашніх користувачів) розробляються особливо вишукані методи. Наприклад, троянець Petya проникав на пристрої через модуль оновлення програми для ведення податкового обліку MEDoc.

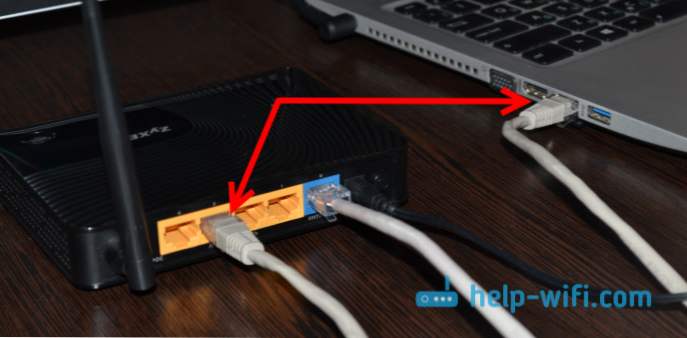

Шифрувальники з функціями мережевих черв'яків, як уже говорилося, поширюються по мережах, в тому числі Інтернет, через уразливості протоколів. І заразитися ними можна, не роблячи зовсім нічого.На найбільшу небезпеку наражаються користувачі редкообновляемих ОС Windows, оскільки поновлення закривають відомі лазівки.

Деякі зловредів, такі, як WannaCry, експлуатують уразливості 0-day (нульового дня), тобто ті, про які поки не знають розробники систем. Повноцінно протистояти зараженню таким шляхом, на жаль, неможливо, однак імовірність, що саме ви потрапите в число постраждалих, не дотягує навіть до 1%. Чому? Та тому, що шкідливе ПО не може одномоментно заразити все уразливі машини. І поки воно намічає нові жертви, розробники систем встигають випустити рятівне оновлення.

Дивіться також:

- Епідемія WannaCry: відповіді на найчастіші запитання та розвінчання оман користувачів

- Worm.NgrBot: небезпечний вірус який поширюється через Скайп

- EaseUS Data Recovery Wizard Professional: надійне ПЗ для відновлення даних

- Поради щодо захисту комп'ютера від вірусів і зловредів

- Ботнет Win32.Rmnet.12 інфікував більше 3 мільйонів комп'ютерів

Як поводиться шифрувальник на зараженому комп'ютері

Процес шифрування, як правило, починається непомітно, а коли його ознаки стають очевидними, рятувати дані вже пізно: на той час шкідливий зашифрував все, до чого дотягнувся.Іноді користувач може помітити, як у файлів в який-небудь відкритої папці змінилося розширення.

Безпричинне поява у файлів нового, а іноді другого розширення, після чого вони перестають відкриватися, стовідсотково вказує на наслідки атаки шифрувальника. До речі, щодо розширення, яке отримують пошкоджені об'єкти, зазвичай вдається ідентифікувати зловреда.Приклад, якими можуть бути розширення зашифрованих файлів :. xtbl, .kraken, .cesar, .da_vinci_code, .codercsu @ gmail_com, .crypted000007, .no_more_ransom, .decoder GlobeImposter v2, .ukrain, .rn і т. д.

Варіантів маса, і вже завтра з'являться нові, тому перераховувати всі особливого сенсу немає. Для визначення типу зараження досить згодувати кілька розширень пошуковій системі.

Інші симптоми, які побічно вказують на початок шифрування:

- Поява на екрані на частки секунди вікон командного рядка. Найчастіше це нормальне явище при установці оновлень системи і програм, але без уваги його краще не залишати.

- Запити UAC на запуск будь-якої програми, яку ви не збиралися відкривати.

- Раптова перезавантаження комп'ютера з подальшою імітацією роботи системної утиліти перевірки диска (можливі і інші варіації). Під час "перевірки" відбувається процес шифрування.

Після успішного закінчення шкідливої операції на екрані з'являється повідомлення з вимогою викупу і різними погрозами.

Вимагачі шифрують значну частину призначених для користувача файлів: фотографій, музики, відео, текстових документів, архівів, пошти, баз даних, файлів з розширеннями програм і т. Д. Але при цьому не чіпають об'єкти операційної системи, адже зловмисникам не потрібно, щоб заражений комп'ютер перестав працювати. Деякі віруси підміняють собою завантажувальні записи дисків і розділів.

Після шифрування з системи, як правило, видаляються всі тіньові копії та точки відновлення.

Як вилікувати комп'ютер від шифрувальника

Видалити із зараженої системи шкідливу програму просто - з більшістю з них без зусиль справляються майже всі антивіруси. Але! Наївно вважати, що позбавлення від винуватця призведе до вирішення проблеми: видаліть ви вірус чи ні, а файли все одно залишаться зашифрованими. Крім того, в ряді випадків це ускладнить їх подальшу розшифровку, якщо вона можлива.

Правильний порядок дій при початку шифрування

- Як тільки ви помітили ознаки шифрування, негайно вимкніть живлення комп'ютера натисканням і утриманням кнопки Power протягом 3-4 секунд. Це дозволить врятувати хоча б частину файлів.

- Створіть на іншому комп'ютері завантажувальний диск або флешку з антивірусною програмою. наприклад, Kaspersky Rescue Disk 18, DrWeb LiveDisk, ESET NOD32 LiveCD і т.д.

- Завантажте заражену машину з цього диска і проскануйте систему. Видаліть знайдені віруси зі збереженням в карантин (на випадок, якщо вони знадобляться для розшифровки). Тільки після цього можете завантажувати комп'ютер з жорсткого диска.

- Спробуйте відновити зашифровані файли з тіньових копій засобами системи або за допомогою сторонніх додатків для відновлення даних.

Що робити, якщо файли вже зашифровані

- Не втрачайте надію. На сайтах розробників антивірусних продуктів викладені безкоштовні утиліти-дешифратори для різних типів зловредів. Зокрема, тут зібрані утиліти від Avast і Лабораторії Касперського.

- Визначивши тип шифратора, скачайте відповідну утиліту, обов'язково зробіть копії пошкоджених файлів і спробуйте їх розшифровувати. У разі успіху розшифруйте інші.

Якщо файли не розшифровуються

Якщо жодна утиліта не допомогла, цілком ймовірно, що ви постраждали від вірусу, ліки від якого поки не існує.

Що можна зробити в цьому випадку:

- Якщо ви користуєтеся платним антивірусним продуктом, зверніться в службу його підтримки. Перешліть в лабораторію кілька копій пошкоджених файлів і чекайте відповіді. При наявності технічної можливості вам допоможуть.

- Якщо з'ясувалося, що файли зіпсовані безнадійно, але вони представляють для вас більшу цінність, залишаються сподіватися і чекати, що рятівний засіб коли-небудь буде знайдено. Найкраще, що ви можете зробити, це залишити систему і файли в стані як є, то є повністю відключити і не використовувати жорсткий диск. Видалення файлів шкідливий, перевстановлення операційної системи і навіть її оновлення можуть позбавити вас і цього шансу, Так як при генерації ключів шифрування-дешифрування часто використовуються унікальні ідентифікатори системи і копії вірусу.

Платити викуп - не варіант, оскільки ймовірність того, що ви отримаєте ключ, прагне до нуля. Та й ні до чого фінансувати злочинний бізнес.

Як захиститися від шкідників такого типу

Не хотілося б повторювати поради, які кожен з читачів чув сотні разів. Так, встановити хороший антивірус, не натискувати підозрілі посилання і блаблабла - це важливо. Однак, як показало життя, чарівної таблетки, яка дасть вам 100% гарантії захищеності, сьогодні не існує.

Автор ще рекомендує:- Як налаштувати безкоштовні канали на Smart TV

- Очищення пам'яті на Android: перевірені способи

- Калібрування акумулятора ноутбука

- Що таке UEFI і чим він кращий BIOS?

- Як робити бекапи Windows 10 на автоматі і навіщо це потрібно?

- Як прискорити завантаження Windows 10

- Якщо гальмує відео при перегляді онлайн

Єдиний дієвий метод захисту від здирників такого роду - резервне копіювання даних на інші фізичні носії, в тому числі в хмарні сервіси. Резервне копіювання, резервне копіювання, резервне копіювання ...