Одна з найбільш проблемних шкідливих програм сьогодні - це троян або вірус, шифрує файли на диску користувача. Деякі з цих файлів розшифрувати можливо, а деякі - поки немає. У керівництві наведені можливі алгоритми дій в обох ситуаціях, способи визначити конкретний тип шифрування на сервісах No More Ransom і ID Ransomware, а також короткий огляд програм для захисту від вірусів-шифрувальників (ransomware).

Одна з найбільш проблемних шкідливих програм сьогодні - це троян або вірус, шифрує файли на диску користувача. Деякі з цих файлів розшифрувати можливо, а деякі - поки немає. У керівництві наведені можливі алгоритми дій в обох ситуаціях, способи визначити конкретний тип шифрування на сервісах No More Ransom і ID Ransomware, а також короткий огляд програм для захисту від вірусів-шифрувальників (ransomware).

Є кілька модифікацій таких вірусів або троянів-вимагачів (і постійно з'являються нові), але загальна суть роботи зводиться до того, що після установки на комп'ютер ваші файли документів, зображень і інші, потенційно є важливими, шифруються зі зміною розширення і видаленням оригінальних файлів, після чого ви отримуєте повідомлення в файлі readme.txt про те, що всі ваші файли були зашифровані, а для їх розшифровки вам потрібно відправити певну суму зловмисникові. Примітка: в Windows 10 Fall Creators Update з'явилася вбудований захист від вірусів-шифрувальників.

Що робити, якщо всі важливі дані зашифровані

Для початку, деяка загальна інформація для зіткнулися з шифруванням важливих файлів на своєму комп'ютері. Якщо важливі дані на вашому комп'ютері були зашифровані, то перш за все не варто панікувати.

Якщо у вас є така можливість, з диска комп'ютера на якому з'явився вірус-шифрувальник (ransomware) скопіюйте кудись на зовнішній накопичувач (флешку) приклад файлу з текстовим запитом зловмисника по розшифровці, плюс будь-якої екземпляр зашифрованого файлу, а потім, по можливості, вимкніть комп'ютер, щоб вірус не міг продовжити шифрування даних, а решта дії проводите на іншому комп'ютері.

Наступний етап - за допомогою наявних зашифрованих файлів з'ясувати, який саме тип вірусу зашифрував ваші дані: для деяких з них є дешифратори (деякі я вкажу тут, деякі вказані ближче до кінця статті), для деяких - поки немає. Але навіть в цьому випадку ви можете відправити приклади зашифрованих файлів в антивірусні лабораторії (Касперський, Dr. Web) для вивчення.

Як саме з'ясувати? Зробити це можна за допомогою Google, знайшовши обговорення або тип шифрувальника по розширенню файлу. Також почали з'являтися сервіси для визначення типу ransomware.

No More Ransom

No More Ransom - активно розвивається ресурс, підтримуваний розробниками засобів безпеки і доступний у версії російською мовою, спрямований на боротьбу з вірусами шифрувальником (троянцями-вимагачами).

При удачі, No More Ransom може допомогти розшифрувати ваші документи, бази даних, фотографії та іншу інформацію, завантажити необхідні програми для розшифровки, а також отримати інформацію, яка допоможе уникнути таких загроз в майбутньому.

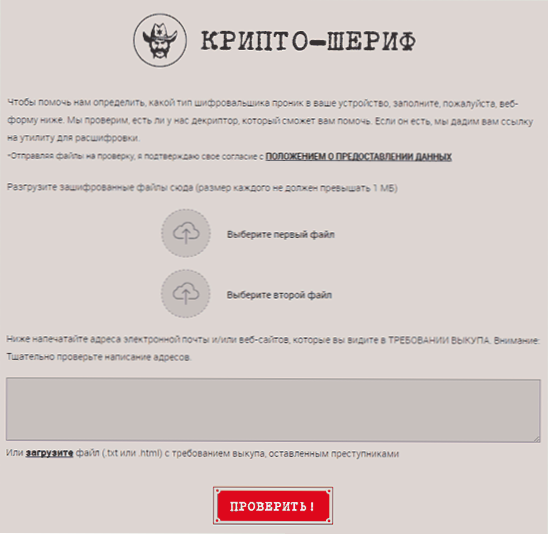

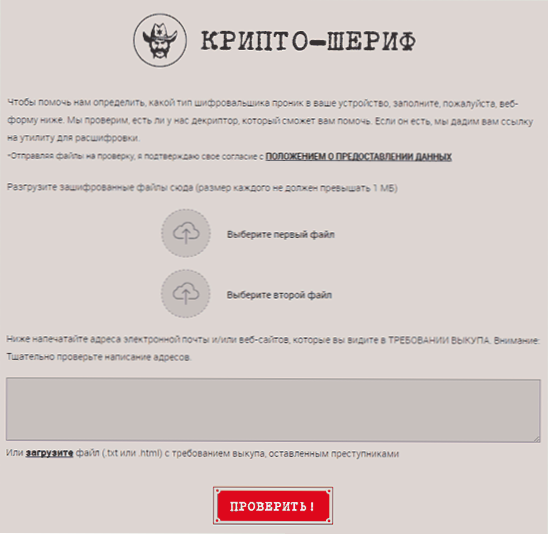

На No More Ransom можна спробувати розшифрувати ваші файли і визначити тип вірусу-шифрувальника наступним чином:

- Натисніть "Так" на головній сторінці сервісу https://www.nomoreransom.org/ru/index.html

- Відкриється сторінка "Кріпто-шериф", де можна завантажити приклади зашифрованих файлів розміром не більше 1 Мб (рекомендую завантажувати що не містять конфіденційної інформації), а також вказати адреси електронної пошти або сайтів, на які шахраї вимагають викуп (або завантажити файл readme.txt з вимогою).

- Натисніть кнопку "Перевірити" і дочекайтеся завершення перевірки і її результату.

Додатково, на сайті доступні корисні розділи:

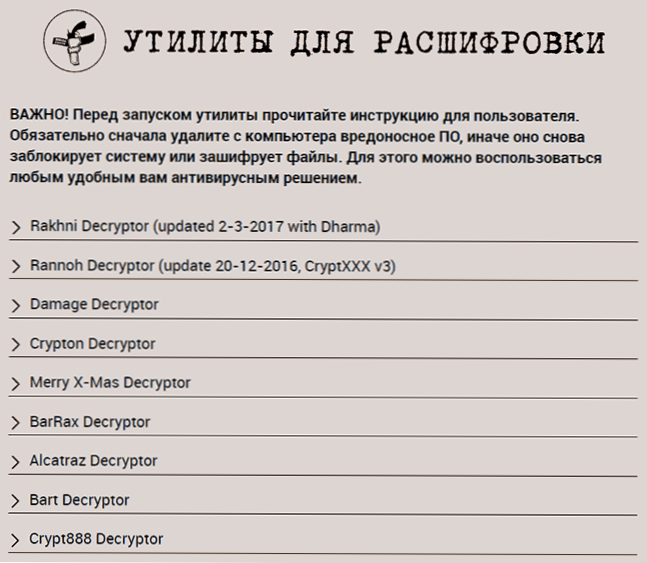

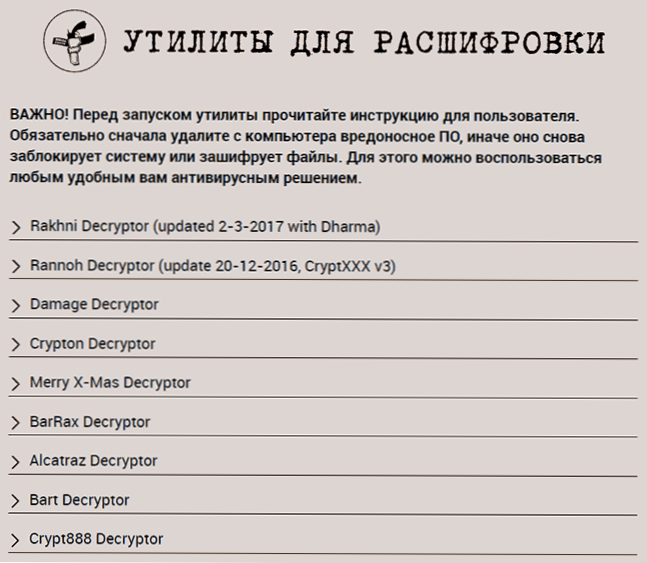

- Декріптор - майже всі існуючі на поточний момент часу утиліти для розшифровки зашифрованих вірусами файлів.

- Профілактика зараження - інформація, спрямована в першу чергу на початківців користувачів, яка може допомогти уникнути зараження в подальшому.

- Питання і відповіді - інформація для тих, хто хоче краще розібратися в роботі вірусів шифрувальників і діях у випадках, коли ви зіткнулися з тим,що файли на комп'ютері були зашифровані.

На сьогодні, No More Ransom - напевно, найактуальніше і корисний ресурс, пов'язаний з розшифровкою файлів для російськомовного користувача, рекомендую.

ID Ransomware

Ще один такий сервіс -https://id-ransomware.malwarehunterteam.com/ (Правда, я не знаю, наскільки добре він працює для російськомовних варіантів вірусу, але спробувати варто, згодувавши сервісу приклад зашифрованого файлу і текстовий файл з вимогою викупу).

Після визначення типу шифрувальника, якщо вам це вдалося, спробуйте знайти утиліту для розшифровки цього варіанту за запитами на кшталт: Тіп_шіфровальщіка Decryptor. Такі утиліти безкоштовні і випускаються розробниками антивірусів, наприклад, відразу кілька таких утиліт можна знайти на сайті Касперськогоhttps://support.kaspersky.ru/viruses/utility (Інші утиліти є ближче до кінця статті). І, як вже було сказано, не соромтеся звернутися до розробників антивірусів на їх форумах або в службу підтримки поштою.

На жаль, все це не завжди допомагає і не завжди є працюючі розшифровувача файлів. В цьому випадку сценарії бувають різними: багато платять зловмисникам, поощраяя їх продовжувати цю діяльність.Деяким користувачам допомагають програми для відновлення даних на комп'ютері (так як вірус, роблячи зашифрований файл, видаляє звичайний важливий файл, який теоретично можна відновити).

Файли на комп'ютері зашифровані в xtbl

Один з останніх варіантів вірусу-здирника шифрує файли, замінюючи їх на файли з розширенням .xtbl і ім'ям, що складається з випадкового набору символів.

Заодно на комп'ютері розміщується текстовий файл readme.txt з приблизно таким змістом: "Ваші файли були зашифровані. Щоб розшифрувати їх, Вам необхідно відправити код на електронну адресу [email protected], [email protected] або [email protected]. Далі ви отримаєте всі необхідні інструкції. Спроби розшифрувати файли самостійно приведуть до безповоротної втрати інформації "(адреса електронної пошти та текст можуть відрізнятися).

На жаль, способу розшифрувати .xtbl на даний момент немає (як тільки він з'явиться, інструкція буде оновлена). Деякі користувачі, у яких на комп'ютері була дійсно важлива інформація, повідомляють на антивірусних форумах, що відправили авторам вірусу 5000 рублів або іншу необхідну суму і отримали дешифратор, проте це дуже ризиковано: ви можете нічого не отримати.

Що робити, якщо файли були зашифровані в .xtbl? Мої рекомендації виглядають наступним чином (але вони відрізняються від тих, що є на багатьох інших тематичних сайтах, де, наприклад, рекомендують негайно вимкнути комп'ютер з електромережі або не видаляти вірус. На мій погляд - це зайве, а за певного збігу обставин може бути навіть шкідливим, проте вирішувати вам.):

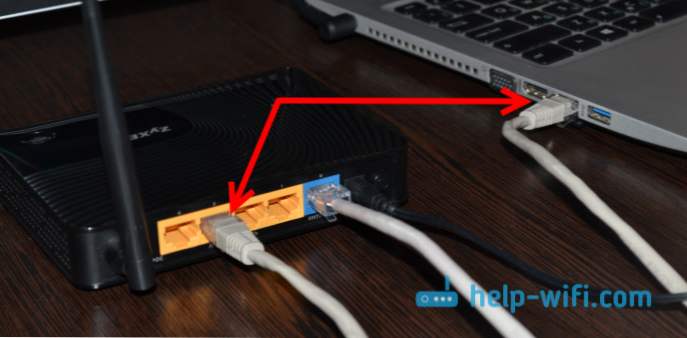

- Якщо вмієте, перервати процес шифрування, знявши відповідні завдання в дісптечере завдань, відключивши комп'ютер від Інтернету (це може бути необхідною умовою шифрування)

- Запам'ятати чи записати код, який зловмисники вимагають вислати на електронну адресу (тільки не в текстовий файл на комп'ютері, про всяк випадок, щоб він теж не виявився зашифрований).

- За допомогою Malwarebytes Antimalware, пробної версії Kaspersky Internet Security або Dr.Web Cure It видалити вірус, шифрує файли (всі перераховані інструменти з цим добре справляються). Я раджу по черзі використовувати перший і другий продукт зі списку (правда, якщо у вас встановлений антивірус, установка другого "зверху" небажана, тому що може привести до проблем в роботі комп'ютера.)

- Очікувати, коли з'явиться дешифратор від будь-якої антивірусної компанії.В авангарді тут Kaspersky Lab.

- Можна так само відправити приклад зашифрованого файлу і необхідний код на [email protected], Якщо у вас є копія цього ж файлу в незашифрованому вигляді, надішліть її теж. У теорії, це може прискорити появу дешифратора.

Чого робити не слід:

- Перейменовувати зашифровані файли, змінювати розширення і видаляти їх, якщо вони вам важливі.

Це, мабуть, все, що я можу сказати з приводу зашифрованих файлів з розширенням .xtbl на даний момент часу.

Файли зашифровані better_call_saul

З останніх вірусів шифрувальників - Better Call Saul (Trojan-Ransom.Win32.Shade), що встановлює розширення .better_call_saul для шифрованих файлів. Як розшифрувати такі файли - поки незрозуміло. Ті користувачі, які пов'язувалися з лабораторією Касперського і Dr.Web отримали інформацію про те, що поки цього зробити не можна (але все одно спробуйте відправити - більше зразків зашифрованих файлів у розробників = більша ймовірність знаходження способу).

Якщо виявиться, що ви знайшли спосіб розшифровки (тобто він був десь викладений, а я не догледів), прошу поділитися в коментарях інформацією.

Trojan-Ransom.Win32.Aura і Trojan-Ransom.Win32.Rakhni

Наступний троян, шифрує файли і встановлює їм розширення з цього списку:

- .locked

- .crypto

- .kraken

- .AES256 (не обов'язково цей троян, є й інші, які встановлюють цей же розширення).

- .codercsu @ gmail_com

- .enc

- .oshit

- Та інші.

Для розшифровки файлів після роботи зазначених вірусів, на сайті Касперського є безкоштовна утиліта RakhniDecryptor, доступна на офіційній сторінці http://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутній і докладна інструкція із застосування даної утиліти, що показує, як відновити зашифровані файли, з якої я б, на всякий випадок прибрав пункт "Видаляти зашифровані файли після успішної розшифровки" (хоча, думаю і з встановленої опцією все буде в порядку).

Якщо у вас є ліцензія антивіруса Dr.Web ви можете скористатися безкоштовною розшифровкою від цієї компанії на сторінці http://support.drweb.com/new/free_unlocker/

Ще варіанти вірусу-шифрувальника

Рідше, але також зустрічаються такі трояни, шифрувальні файли і вимагають гроші за розшифровку. За наведеними посиланнями є не тільки утиліти для повернення ваших файлів, але і опис ознак, які допоможуть визначити, що у вас саме цей вірус. Хоча взагалі, оптимальний шлях: за допомогою антивірусу Касперського просканувати систему, дізнатися ім'я трояна за класифікацією цієї компанії, а потім шукати утиліту з цього імені.

- Trojan-Ransom.Win32.Rector - безкоштовна утиліта RectorDecryptor для розшифровки і керівництво по використанню є тут: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist - аналогічний троян, що виводить вікно з вимогою відправити платну смс або зв'язатися по електронній пошті для отримання інструкції по розшифровці. Інструкція по відновленню зашифрованих файлів і утиліта XoristDecryptor для цього є на сторінці http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury - утиліта RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 і інші з таким же ім'ям (при пошуку через антивірус Dr.Web або утиліту Cure It) і різними номерами - спробуйте пошук в інтернеті по імені трояна. Для частини з них є утиліти дешифрування від Dr.Web, так само, якщо вам не вдалося знайти утиліту, але є ліцензія Dr.Web, ви можете використовувати офіційну сторінку http://support.drweb.com/new/free_unlocker/

- CryptoLocker - для розшифровки файлів після роботи CryptoLocker, ви можете використовувати сайт http://decryptcryptolocker.com - після відправки прикладу файлу, ви отримаєте ключ і утиліту для відновлення ваших файлів.

- На сайтіhttps://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступі Ransomware Removal Kit - великий архів з інформацією по різним типам шифрувальників і утилітами для розшифровки (англійською)

Ну і з останніх новин - Лабораторія Касперського, спільно з правоохоронцями з Нідерландів, розробили Ransomware Decryptor (http://noransom.kaspersky.com) Для розшифровки файлів після CoinVault, проте в наших широтах цей вимагач поки не зустрічається.

Захист від вірусів шифрувальників або ransomware

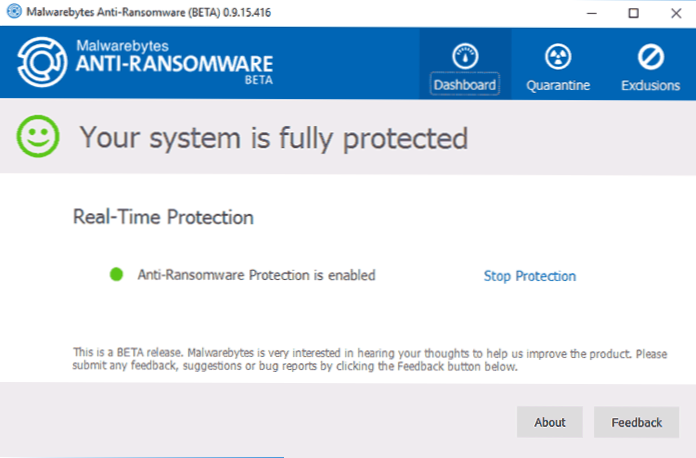

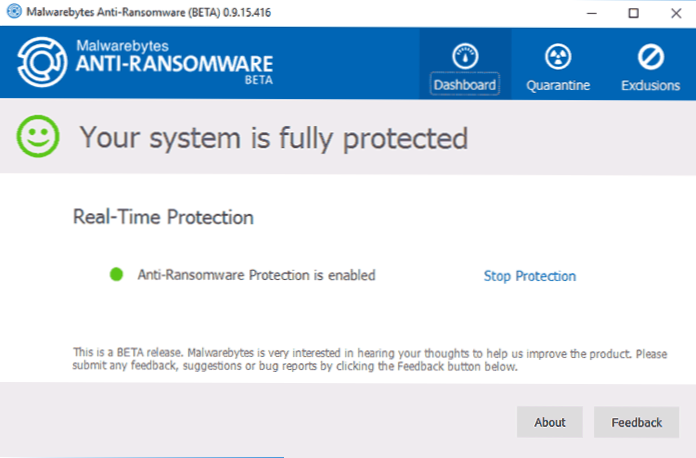

У міру поширення Ransomware, багато виробників антивірусів і засобів боротьби зі шкідливими програмами почали випускати свої рішення для запобігання роботи шифрувальників на комп'ютері, серед них можна виділити:- Malwarebytes Anti-Ransomware

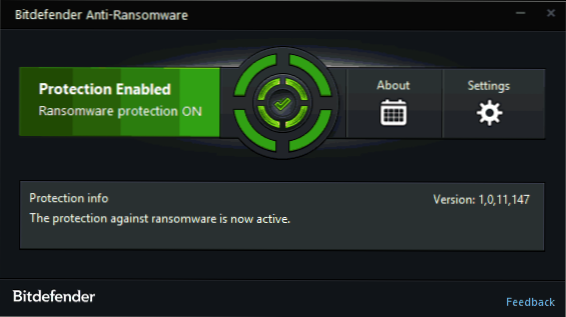

- BitDefender Anti-Ransomware

- WinAntiRansom

Але: ці програми не призначені для розшифровки, а тільки лише для запобігання шифрування важливих файлів на комп'ютері. Та й взагалі, мені здається, ці функції повинні бути реалізовані в антивірусних продуктах, інакше виходить дивна ситуація: користувачеві необхідно тримати на комп'ютері антивірус, засіб боротьби з AdWare і Malware, а тепер ще й утиліту Anti-ransomware, плюс на всякий випадок Anti- exploit.

До речі, якщо раптом виявиться, що вам є що додати (тому як я можу не встигати моніторити те, що відбувається зі способами дешифрування), повідомляйте в коментарях, ця інформація буде корисна іншим користувачам, які зіткнулися з проблемою.