Злом паролів, які б паролі це не були - від пошти, онлайн-банкінгу, Wi-Fi або від акаунтів В контакті і Однокласників, останнім часом став часто зустрічається подією. В значній мірі це пов'язано з тим, що користувачі не дотримуються досить простих правил безпеки при створенні, зберіганні і використанні паролів. Але це не єдина причина, по якій паролі можуть потрапити в чужі руки.

Злом паролів, які б паролі це не були - від пошти, онлайн-банкінгу, Wi-Fi або від акаунтів В контакті і Однокласників, останнім часом став часто зустрічається подією. В значній мірі це пов'язано з тим, що користувачі не дотримуються досить простих правил безпеки при створенні, зберіганні і використанні паролів. Але це не єдина причина, по якій паролі можуть потрапити в чужі руки.

У цій статті - детальна інформація про те, які методи можуть застосовуватися для злому призначених для користувача паролів і чому ви уразливі перед такими атаками. А в кінці ви знайдете список онлайн сервісів, які дозволять дізнатися, чи був вже скомпрометований ваш пароль. Також буде (вже є) друга стаття на тему, але почати читання я рекомендую саме з поточного огляду, а вже потім переходити до наступного.

Оновлення: готовий наступний матеріал - Про безпеку паролів, в якому описано, як в максимальному ступені убезпечити свої акаунти і паролі до них.

Які методи використовуються для злому паролів

Для злому паролів використовується не такий вже і широкий набір різних технік. Майже всі вони відомі і майже будь-яка компрометація конфіденційної інформації досягається за рахунок використання окремих методів або їх комбінацій.

фішинг

Найпоширеніший спосіб, яким на сьогоднішній день "відводять" паролі популярних поштових сервісів і соціальних мереж - фішинг, і цей спосіб спрацьовує для дуже великого відсотка користувачів.

Суть методу в тому, що ви потрапляєте на, як вам здається, знайомий сайт (той же Gmail, ВК або Однокласники, наприклад), і по тій або іншій причині вас просять ввести ваш логін і пароль (для входу, підтвердження чого-небудь, для його зміни і т.п.). Відразу після введення пароль виявляється у зловмисників.

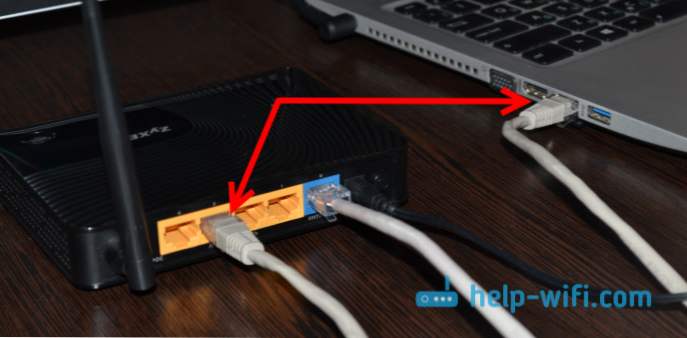

Як це відбувається: ви можете отримати лист, нібито від служби підтримки, в якому повідомляється про необхідність увійти в обліковий запис і дано посилання, при переході на яку відкривається сайт, в точності копіює оригінальний. Можливий варіант, коли після випадкової установки небажаного ПЗ на комп'ютері, системні настройки змінюються таким чином, що при введенні в адресний рядок браузера адреси потрібного вам сайту, ви насправді потрапляєте на оформлений точно таким же чином фішингових сайтів.

Як я вже зазначив, дуже багато користувачів попадаються на це, і зазвичай це пов'язано з неуважністю:

- При отриманні листа,яке в тому чи іншому вигляді пропонує вам увійти в ваш акаунт на тому чи іншому сайті, звертайте увагу, чи дійсно воно було відправлено з адреси пошти на цьому сайті: зазвичай використовуються схожі адреси. Наприклад, замість [email protected], може бути [email protected] або щось подібне. Однак, правильну адресу не завжди гарантує, що все в порядку.

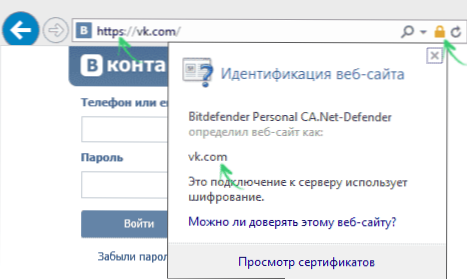

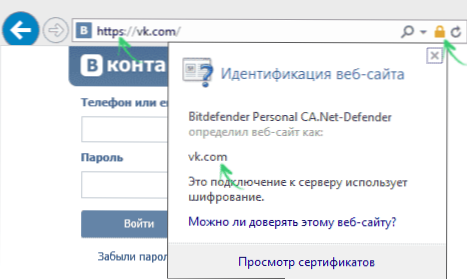

- Перш ніж будь-куди ввести свій пароль, уважно подивіться в адресний рядок браузера. Перш за все, там повинен бути вказаний саме той сайт, на який ви хочете зайти. Однак, у випадку з шкідливим ПЗ на комп'ютері цього недостатньо. Слід також звернути увагу на наявність шифрування з'єднання, яке можна визначити по використанню протоколу https замість http і зображенню "замку" в адресному рядку, після натиснення на який, можна переконатися, що ви на цьому сайті. Майже всі серйозні ресурси, що вимагають входу в обліковий запис, використовують шифрування.

До речі, тут зазначу, що і фішингові атаки і методи перебору паролів (описано нижче) не мають на увазі сьогодні кропіткої клопітно роботи однієї людини (тобто йому не потрібно вводити мільйон паролів вручну) - все це роблять спеціальні програми, швидко і у великих обсягах , а потім звітують про успіхи зловмисникові.Більш того, ці програми можуть працювати не на комп'ютері хакера, а приховано на вашому і у тисяч інших користувачів, що в рази підвищує ефективність зломів.

Підбір паролів

Атаки з використанням підбору паролів (Brute Force, груба сила по-російськи) також досить поширені. Якщо кілька років тому більшість таких атак представляли собою дійсно перебір всіх комбінацій певного набору символів для складання паролів певної довжини, то на даний момент все трохи простіше (для хакерів).

Аналіз утекших за останні роки мільйонів паролів показує, що менше половини з них унікальні, при цьому на тих сайтах, де "живуть" переважно недосвідчені користувачі, відсоток дуже малий.

Що це означає? У загальному випадку - те, що хакеру немає необхідності перебирати незліченні мільйони комбінацій: маючи базу з 10-15 мільйонів паролів (приблизна кількість, але близьке до істини) і підставляючи тільки ці комбінації, він може зламати майже половину акаунтів на будь-якому сайті.

У разі цілеспрямованої атаки на конкретну обліковий запис, крім бази може використовуватися і простий перебір,а сучасне програмне забезпечення дозволяє це робити порівняно швидко: пароль з 8-ми символів може бути зламаний в лічені дні (а якщо ці символи є дату або поєднання імені і дати, що не рідкість - за хвилини).

Зверніть увагу: якщо ви використовуєте один і той же пароль для різних сайтів і сервісів, то як тільки ваш пароль і відповідну адресу електронної пошти будуть скомпрометовані на будь-якому з них, за допомогою спеціального ПО це ж поєднання логіна і пароля буде випробувано на сотнях інших сайтах. Наприклад, відразу після витоку декількох мільйонів паролів Gmail і Яндекс в кінці минулого року, прокотилася хвиля зломів акаунтів Origin, Steam, Battle.net і Uplay (думаю, і багатьох інших, просто за вказаними ігровим сервісам до мене багато разів зверталися).

Злом сайтів і отримання хеш паролів

Більшість серйозних сайтів не зберігають ваш пароль в тому вигляді, в якому його знаєте ви. У базі даних зберігається лише хеш - результат застосування незворотною функції (тобто з цього результату не можна знову отримати ваш пароль) до паролю. При вашому вході на сайт, перераховується хеш і, якщо він збігається з тим, що зберігається в базі даних, значить ви ввели пароль вірно.

Як нескладно здогадатися, зберігаються саме хеші, а не самі паролі якраз в цілях безпеки - щоб при потенційному зломі і отриманні зловмисником бази даних, він не міг скористатися інформацією і дізнатися паролі.

Однак, досить часто, зробити це він може:

- Для обчислення хеша використовуються певні алгоритми, в більшості своїй - відомі і поширені (тобто кожен може їх використовувати).

- Маючи бази з мільйонами паролів (з пункту про перебір), зловмисник також має і доступ до хеш цих паролів, обчисленим по всім доступним алгоритмам.

- Зіставляючи інформацію з отриманої бази даних і хеші паролів з власної бази, можна визначити, який алгоритм використовується і дізнатися реальні паролі для частини записів в базі шляхом простого зіставлення (для всіх неунікальний). А кошти перебору допоможуть дізнатися інші унікальні, але короткі паролі.

Як бачите, маркетингові затвердження різних сервісів про те, що вони не зберігають ваші паролі у себе на сайті, не обов'язково захищають вас від його витоку.

Шпигунські програми (SpyWare)

SpyWare або шпигунські програми - широкий спектр шкідливого програмного забезпечення,приховано встановлюється на комп'ютер (також шпигунські функції можуть бути включені до складу якогось потрібного ПО) і виконує збір інформації про користувача.

Крім іншого, окремі види SpyWare, наприклад, кейлоггери (програми, які відстежують натискаються вами клавіші) або приховані аналізатори трафіку, можуть використовуватися (і використовуються) для отримання користувальницьких паролів.

Соціальна інженерія і питання для відновлення пароля

Як говорить нам Вікіпедія, соціальна інженерія - метод доступу до інформації, заснований на особливостях психології людини (сюди можна віднести і згадуваний вище фішинг). В Інтернеті ви можете знайти безліч прикладів використання соціальної інженерії (рекомендую пошукати і почитати - це цікаво), деякі з яких вражають своєю витонченістю. У загальних рисах метод зводиться до того, що майже будь-яку інформацію, необхідну для доступу до конфіденційної інформації, можна отримати, використовуючи слабкості людини.

А я приведу лише простий і не особливо витончений побутовий приклад, що має відношення до паролів. Як ви знаєте, на багатьох сайтах для відновлення пароля досить ввести відповідь на контрольне запитання: в якій школі ви навчалися,дівоче прізвище матері, кличка домашньої тварини ... Навіть якщо ви вже не розмістили цю інформацію у відкритому доступі в соціальних мережах, як думаєте, чи складно за допомогою тих же соціальних мереж, будучи знайомим з вами, або спеціально познайомившись, ненав'язливо отримати таку інформацію?

Як дізнатися, що ваш пароль був зламаний

Ну і, на завершення статті, кілька сервісів, які дозволяють дізнатися, чи був ваш пароль зламаний, шляхом звірки вашої адреси електронної пошти або імені користувача з базами даних паролів, які опинилися в доступі хакерів. (Мене трохи дивує, що серед них дуже значний відсоток баз даних від російськомовних сервісів).

Виявили ваш аккаунт в списку стали відомих хакерам? Має сенс поміняти пароль, ну а більш детально про безпечні практиках по відношенню до паролів облікових записів я напишу в найближчі дні.